My Way Solution Service

Le contrôle d’accès est un système de sécurité utilisé pour restreindre et gérer l’accès à des zones ou des ressources spécifiques d’un bâtiment ou d’un site. Il vise à s’assurer que seules les personnes autorisées peuvent accéder à certaines zones sensibles, telles que des bureaux, des salles de serveurs, des zones de stockage, ou des installations confidentielles.

Informatique Industrielle

Système Et Matériel

Installation Et Configuration

Maintenance Et Réparation

Sécurité Electronique

Caméras De Surveillance

Système D’alarme

Contrôle D’accès

Câblage Et Pré Câblage

Réseaux Informatique

Réseaux Electrique

Réseau Domotique

Travaux Divers

Electricité Industriel

Séparation De Cloison Bureaux

Peinture Et Décorations Bureaux

Types de Contrôle D’accès

Voici un guide complet sur les systèmes de contrôle d’accès, de leurs types, de leur fonctionnement, et de la manière de concevoir et déployer un système adapté à vos besoins :

Qu’est-ce que le contrôle d’accès ?

Le contrôle d’accès se réfère à l’utilisation de technologies pour limiter et surveiller l’accès à certains espaces ou ressources. Ce système permet de garantir que seules les personnes autorisées puissent entrer dans des zones sensibles.

Il peut se faire de plusieurs manières :

- Accès physique : Restriction d’entrée à un bâtiment ou à une pièce.

- Accès logique : Contrôle des droits d’accès aux systèmes informatiques ou aux fichiers.

Types de systèmes de contrôle d’accès

1. Contrôle d’accès traditionnel (clé ou badge)

- Clés physiques : Ce système utilise des clés pour ouvrir des portes. Bien qu’il soit simple, il présente des limitations, notamment en matière de sécurité (perte ou vol de clés).

- Badges à code barre/QR : Le badge contient un code qui, lorsqu’il est scanné, autorise l’accès à un espace spécifique. Il est un peu plus sécurisé que les clés, mais présente aussi des risques en cas de perte ou de vol du badge.

2. Contrôle d’accès électronique

Ce système moderne remplace les clés traditionnelles par des technologies électroniques pour renforcer la sécurité.

- Systèmes à cartes magnétiques ou RFID (Radio Frequency Identification) : Les cartes RFID ou à puce sont l’une des solutions les plus courantes dans les systèmes de contrôle d’accès. L’utilisateur présente son badge devant un lecteur qui vérifie son autorisation. Ce système est souvent utilisé dans les entreprises et les hôtels.

- Claviers à codes PIN : L’accès est accordé lorsque l’utilisateur entre un code secret sur un clavier. Ce système est simple mais peut être compromis si le code est partagé ou observé par d’autres personnes.

- Lecteurs biométriques : Ces systèmes utilisent des caractéristiques biométriques uniques (empreintes digitales, reconnaissance faciale, reconnaissance de l’iris) pour authentifier l’utilisateur. Ils offrent une sécurité avancée, car il est impossible de copier des données biométriques.

3. Systèmes de contrôle d’accès basés sur des applications mobiles

Avec les avancées technologiques, certains systèmes utilisent des smartphones pour authentifier l’accès. Cela peut se faire via Bluetooth, Wi-Fi, ou une application dédiée pour ouvrir des portes ou accéder à certaines zones.

4. Systèmes de contrôle d’accès par reconnaissance faciale

- Les lecteurs de reconnaissance faciale sont de plus en plus populaires en raison de leur facilité d’utilisation (pas besoin de badge ou de code PIN) et de leur sécurité avancée. Ils capturent des images du visage et les comparent à une base de données pour permettre l’accès.

Composants d’un système de contrôle d’accès

Un système complet de contrôle d’accès comprend généralement plusieurs éléments interconnectés :

1. Point d’accès (portes ou entrées)

- Lecteur de badge ou biométrique : Le point d’accès est l’endroit où l’utilisateur présente son badge ou utilise son empreinte digitale pour déverrouiller la porte.

- Serrure électronique : La serrure est contrôlée électroniquement par le système. Elle peut être intégrée à un dispositif de verrouillage ou à une porte équipée d’un mécanisme motorisé.

- Contrôleur d’accès : L’unité qui contrôle la communication entre le lecteur et le système central. Elle décide si l’accès est autorisé ou non.

2. Logiciel de gestion de contrôle d’accès

- Le logiciel est essentiel pour configurer et gérer le système de contrôle d’accès. Il permet d’attribuer des droits d’accès à chaque utilisateur, de surveiller les entrées et sorties, et d’analyser les données historiques (qui est allé où et quand).

- Ce logiciel peut être accessible à distance via un navigateur ou une application mobile.

3. Source d’alimentation et sauvegarde

- Alimentation : Un système de contrôle d’accès a besoin d’une alimentation électrique pour fonctionner. Les dispositifs sans fil peuvent être alimentés par batterie ou par énergie solaire dans certains cas.

- Source de sauvegarde : Une batterie de secours ou une alimentation ininterrompue (UPS) garantit que le système fonctionne même en cas de panne de courant.

Processus de mise en place d’un système de contrôle d’accès

1. Évaluation des besoins et des objectifs

Avant de proposer une solution de contrôle d’accès, il est important de bien comprendre les besoins du client :

- Zones sensibles à protéger : Identifiez les zones à sécuriser et les types d’accès nécessaires.

- Nombre d’utilisateurs : Déterminez le nombre d’utilisateurs autorisés et la gestion des rôles (administrateurs, employés, invités, etc.).

- Niveau de sécurité requis : Est-ce que le client nécessite une sécurité de haut niveau (par exemple, pour des zones sensibles comme les salles de serveurs) ou un contrôle plus basique ?

- Budget et options technologiques : En fonction du budget, certaines technologies (biométrie, RFID, cartes magnétiques) seront plus appropriées que d’autres.

2. Sélection du système et des équipements

En fonction des besoins, du type de bâtiment, et des contraintes (par exemple, l’intégration avec un système de gestion existant), vous pouvez choisir le système et les équipements adaptés :

- Type de lecteur : RFID, biométrique, code PIN, ou reconnaissance faciale.

- Contrôleur d’accès centralisé ou décentralisé : Certaines installations nécessitent un contrôle centralisé où toutes les portes sont surveillées depuis une plateforme centrale. D’autres préfèrent un système décentralisé où chaque porte fonctionne indépendamment.

3. Conception du plan d’installation

Une fois le système choisi, vous devrez établir un plan de mise en œuvre qui inclut :

- Emplacement des lecteurs : Choisissez les emplacements des lecteurs, des serrures et des contrôleurs en fonction des zones d’accès sensibles.

- Câblage et connectivité : Planifiez le câblage pour l’alimentation et la communication, ou la configuration sans fil si nécessaire.

4. Installation et configuration

L’installation implique l’intégration du matériel, le raccordement des lecteurs de badges ou des dispositifs biométriques et la configuration du logiciel de gestion. Un test de tous les dispositifs et un ajustement des paramètres doivent être réalisés avant la mise en service complète.

5. Formation et suivi

Il est essentiel de former le client à l’utilisation du système. Cette formation couvre :

- L’ajout ou la suppression d’utilisateurs.

- La gestion des droits d’accès.

- Le suivi des événements et la consultation des rapports.

Un suivi régulier du système est également nécessaire pour s’assurer qu’il fonctionne correctement et que les utilisateurs respectent les politiques de sécurité.

Avantages du contrôle d’accès

- Sécurité améliorée : La gestion électronique des accès est plus difficile à contourner que les clés traditionnelles, réduisant les risques de vol ou d’intrusion.

- Gestion centralisée : Les administrateurs peuvent facilement gérer les accès de tout le site depuis un logiciel centralisé.

- Flexibilité : Le système peut être configuré pour permettre un accès restreint ou par plages horaires, selon les besoins.

- Suivi et rapports : Le système fournit des journaux d’accès, permettant de suivre qui entre et sort à tout moment, et ainsi de détecter d’éventuelles anomalies.

- Gain de temps et d’efficacité : Les utilisateurs n’ont pas besoin de clés physiques, et l’administrateur peut ajouter ou supprimer l’accès à distance, ce qui est plus rapide et plus efficace.

Le contrôle d’accès est une solution de sécurité indispensable pour gérer l’entrée et la sortie des personnes dans des lieux sensibles ou à risque. Il permet d’assurer une sécurité optimale tout en facilitant la gestion des utilisateurs et des accès. En choisissant la technologie la mieux adaptée à vos besoins et en mettant en place un système bien conçu, vous pouvez renforcer considérablement la sécurité de vos installations.

Les expertises

Pour les entreprises qui disposent d’un service informatique à plein temps, suivre le rythme de l’évolution constante du paysage prend beaucoup de temps et coûte cher. MW2S propose des professionnels de l’informatique de haut niveau, dotés d’une base de connaissances et d’une expérience dédiées.

Réduction des coûts

Travailler avec une société de conseil informatique permet de ne payer que les services et les ressources nécessaires. De plus, en collaborant avec une équipe d’experts dédiée, tous les problèmes sont identifiés plus tôt et résolus en temps voulu, ce qui contribue à améliorer le CX et à économiser des ressources.

Sécurité renforcée

Les entreprises cherchent toujours à améliorer la sécurité et à s’assurer que leurs données et les ressources connexes sont bien protégées. Nous détectons les menaces potentielles et proposons des stratégies préventives pour aider les entreprises à sécuriser les données sensibles et à assurer la conformité réglementaire.

Amélioration des performances

L’approche axée sur les données facilite une plus grande transparence et une plus grande responsabilité dans chaque entreprise, en rationalisant l’utilisation des informations en temps réel pour établir des prévisions. Nos consultants en informatique comprennent le pouvoir des données et les utilisent efficacement.

Pourquoi choisir le conseil en informatique avec MW2S

Nous pensons que le succès de nos clients définit notre succès, et nous nous engageons à établir des partenariats à long terme avec chacun de nos clients.

Réactivité élevée

Nous comprenons l’importance d’obtenir un retour d’information immédiat. Nous garantissons des réponses rapides à toutes les demandes, prenons toujours le temps de reconnaître une demande ou une préoccupation et entamons une collaboration pour aider à développer une stratégie qui entraînera des changements positifs dans votre entreprise.

Expérience vérifiée

Nos clients exploitent notre expertise spécifique à l’industrie et notre large gamme de technologies. Avec plus de18ans d’expérience à notre actif, nous avons contribué à donner vie à des projets pour des entreprises de toutes tailles afin de faciliter des résultats améliorés. Nous sommes là pour soutenir nos clients dans leurs idées et projets futurs.

Approche technologique

Depuis la création de MW2S, nous avons réalisé de nombreux projets pour des entreprises très diverses. À la demande de chaque nouveau client, nous partageons des idées nouvelles et des solutions intelligentes, ce qui nous permet d’améliorer constamment les outils et les méthodes que nous appliquons. Nous sommes synonymes de rentabilité tout en restant innovants.

Les clients sont les priorités

En travaillant avec nous, vous pouvez vous attendre à un service personnalisé dès le départ. Nous pensons que l’excellence est la clé du succès de notre collaboration et nous la recherchons dans tout ce que nous faisons. Notre entreprise réunit les personnes qui travaillent sans relâche et méticuleusement pour atteindre vos objectifs et dépasser vos attentes.

Technologies sur lesquelles nous consultons

Nous proposons un large éventail de services dans le cadre de notre activité de conseil en technologie. Grâce à notre expertise approfondie de la pile technologique, nous fournissons des services de conseil technologique de haute qualité et répondons à vos autres besoins techniques à chaque étape de la collaboration, y compris l’idéation, la planification, la mise en œuvre et la modernisation si nécessaire. Nos consultants qualifiés ont une connaissance approfondie d’une variété de technologies, y compris, mais sans s’y limiter, la liste suivante.

Informatique Industrielle

Système Et Matériel

Installation Et Configuration

Maintenance Et Réparation

Sécurité Electronique

Caméras De Surveillance

Système D’alarme

Contrôle D’accès

Travaux Divers

Electricité Industriel

Séparation De Cloison Bureaux

Peinture Et Décorations Bureaux

Câblage Et Pré Câblage

Réseaux Informatique

Réseaux Electrique

Réseau Domotique

Comment est-ce que MW2S peut vous aider?

Nous pouvons fournir les connaissances nécessaires pour vous aider à atteindre vos objectifs commerciaux. Nous pouvons vous aider avec:

Gestion de projet: de la gestion partielle à la gestion complète

Planification, conception et mise en œuvre de l’infrastructure

Planification et budgétisation informatiques à court ou à long terme

Conformité en matière de sécurité et meilleures pratiques

Sécurité Electronique

Notre processus de conseil en contrôle d’accès

Le processus de conseil en contrôle d’accès est essentiel pour offrir à vos clients une solution de sécurité sur mesure, en fonction de leurs besoins spécifiques, de leurs environnements et des risques qu’ils souhaitent prévenir. Ce processus garantit que le système de contrôle d’accès choisi est non seulement efficace, mais aussi adapté à l’infrastructure du client.

Voici un aperçu détaillé du processus de conseil en contrôle d’accès que vous pouvez suivre pour accompagner vos clients tout au long de l’évaluation, de la conception, de l’installation et du suivi de leur système de sécurité.

Évaluation des besoins du client

Objectifs de sécurité

- Quelles zones doivent être protégées ? : Déterminez quelles sont les zones sensibles du site (ex. : bureaux, zones de stockage, salles serveurs, archives) qui nécessitent un contrôle d’accès.

- Niveau de sécurité requis : Est-ce que le client a besoin d’une sécurité de base, ou nécessite-t-il un contrôle strict des accès (zones à haute sécurité comme les salles de serveurs ou de données sensibles) ?

- Type d’accès à autoriser : Certaines personnes doivent-elles être autorisées en dehors des heures normales ? Quid des invités ou des employés temporaires ?

- Politique d’accès : Doit-on restreindre l’accès à certaines heures de la journée ou appliquer un accès à certaines personnes selon un calendrier spécifique ?

Analyse des risques

- Intrusions et accès non autorisés : Quels risques existent en termes d’intrusions ? Il est essentiel d’évaluer si les points d’accès sont facilement vulnérables.

- Perte de données sensibles : Le client gère-t-il des données sensibles ou confidentielles qui doivent être protégées à tout prix ?

- Incidents précédents : Le client a-t-il déjà fait face à des tentatives d’intrusion ou à des problèmes de sécurité qui nécessitent une attention particulière ?

Budget et contraintes

- Budget : Quel est le budget alloué pour l’installation du système ? Cela influencera le choix des technologies et des solutions proposées.

- Infrastructure existante : L’infrastructure actuelle permet-elle d’intégrer un système de contrôle d’accès (ex. câblage, réseau informatique, gestion de l’alimentation) ?

Évaluation des infrastructures existantes

État des installations physiques

- Accès aux portes et points d’entrée : Examinez la configuration physique du site pour identifier les portes, fenêtres, ou autres points d’entrée susceptibles d’être contrôlés.

- Besoins en câblage ou en connectivité sans fil : Le bâtiment est-il déjà câblé pour des installations électroniques, ou le système devra-t-il être sans fil ?

- Éclairage et environnement extérieur : L’éclairage dans certaines zones peut-il affecter la reconnaissance des badges ou des dispositifs biométriques, ou est-il nécessaire d’ajouter un éclairage supplémentaire ?

Infrastructure IT et réseau

- Compatibilité avec les systèmes existants : Le système de contrôle d’accès doit-il être intégré à des solutions de gestion des ressources humaines, à des systèmes de surveillance vidéo ou à d’autres technologies ?

- Connexion au réseau : Vérifiez si le réseau informatique du client est capable de supporter un système connecté à distance et de gérer la communication entre les points d’accès et la base de données.

Sélection des technologies et des équipements

Sur la base des besoins identifiés, vous allez choisir les solutions technologiques adaptées. Voici les principaux choix à faire :

Types de lecteurs

- Lecteurs RFID (Radio Frequency Identification) : Idéal pour un système de badge sans contact. Ils offrent une solution simple et économique.

- Lecteurs biométriques : Utilisation des empreintes digitales, reconnaissance faciale ou de l’iris pour une sécurité renforcée. Ils sont idéals pour les zones à haute sécurité.

- Claviers à code PIN : Un autre moyen d’authentification simple mais efficace, utilisé seul ou en combinaison avec d’autres méthodes de sécurité.

- Lecteurs mobiles (smartphones) : Les utilisateurs peuvent déverrouiller les portes avec une application sur leur smartphone via Bluetooth ou Wi-Fi, ce qui offre une flexibilité moderne.

Composants à prendre en compte

- Serrures électroniques : Installez des serrures compatibles avec les lecteurs pour contrôler l’ouverture des portes.

- Contrôleur d’accès : Ce dispositif centralisé ou décentralisé est responsable de la gestion des lecteurs et des serrures.

- Logiciel de gestion de l’accès : Un logiciel performant permet de configurer les horaires d’accès, gérer les utilisateurs, consulter les journaux d’accès, et ajuster les paramètres à distance.

- Stockage des données : Certains systèmes de contrôle d’accès offrent un stockage local, tandis que d’autres sont basés sur le cloud. La solution de stockage doit être choisie en fonction des besoins de sécurité et d’accessibilité du client.

Autres considérations

- Systèmes de surveillance vidéo intégrés : Si nécessaire, combinez le contrôle d’accès avec des caméras de sécurité pour une surveillance en temps réel.

- Alimentation : Prévoyez un système de secours (UPS) en cas de coupure de courant.

Conception et planification du système

Une fois les équipements choisis, vous devez élaborer une conception détaillée du système :

- Carte du site : Créez une carte avec les zones à protéger, les points d’accès et l’emplacement des lecteurs et serrures. Chaque porte ou entrée doit être mappée en fonction des priorités de sécurité.

- Définition des droits d’accès : Planifiez les droits d’accès pour chaque utilisateur en fonction de son rôle et de ses besoins. Par exemple, certains employés peuvent avoir un accès complet, tandis que d’autres ne peuvent entrer que dans certaines zones ou à des moments spécifiques.

- Plan de câblage : Si des câbles sont nécessaires, planifiez leur installation tout en minimisant les risques d’interférences ou de sabotage.

Installation du système

Mise en place du matériel

- Installez les lecteurs de badges, les capteurs biométriques et les serrures électroniques selon le plan de conception.

- Assurez-vous que tous les points d’entrée et les zones sensibles sont couverts de manière optimale.

Configuration du logiciel de gestion

- Configurez le logiciel de contrôle d’accès pour intégrer les utilisateurs, définir les rôles et les permissions, et ajuster les paramètres selon les besoins spécifiques du client.

- Connectez le système aux autres dispositifs de sécurité, tels que la vidéosurveillance et l’alarme, si nécessaire.

Tests et ajustements

- Testez chaque point d’accès pour vous assurer que le système fonctionne correctement et que l’accès est bien contrôlé comme prévu.

- Réalisez des ajustements si nécessaire, notamment pour les paramètres de sécurité, la sensibilité des capteurs ou la configuration des alertes.

Formation et gestion du système

Une fois le système installé, il est essentiel de former les utilisateurs et les administrateurs :

- Formation des utilisateurs : Expliquez comment utiliser les badges, les codes PIN ou les lecteurs biométriques pour accéder aux zones sécurisées.

- Formation des administrateurs : Formez les administrateurs à la gestion du système, y compris l’ajout et la suppression d’utilisateurs, la gestion des droits d’accès et la consultation des rapports d’accès.

- Documentation : Fournissez une documentation complète sur l’utilisation et la gestion du système.

Suivi, maintenance et support

Le suivi et la maintenance sont des aspects cruciaux pour garantir le bon fonctionnement du système à long terme :

- Maintenance préventive : Planifiez des contrôles réguliers pour vérifier que le système est toujours en état de marche, avec des tests de lecteurs, des vérifications des batteries et des mises à jour logicielles.

- Support technique : Offrez un service de support en cas de problème avec le système.

- Évolutivité : Au fil du temps, si les besoins du client changent, le système de contrôle d’accès peut être mis à jour ou étendu (ajout de nouvelles portes, nouveaux utilisateurs, etc.).

Le processus de conseil en contrôle d’accès doit être personnalisé pour chaque client, afin de répondre précisément à ses besoins en matière de sécurité. En comprenant les objectifs de sécurité, en sélectionnant les technologies appropriées, en concevant un système sur mesure, et en offrant un suivi continu, vous pouvez garantir une solution efficace et évolutive pour protéger les zones sensibles.

Évaluation

Nous examinons l’état actuel de l’entreprise du client, les possibilités existantes et les principaux obstacles. Nous identifions ensuite les domaines que le client doit repenser et optimiser. Pour faciliter la collaboration, nous élaborons une proposition de projet, en nous chargeant de l’exécution.

Proposition de projet

Avant le lancement du projet, nous présentons un aperçu détaillé de l’étendue du travail, de la taille et de la composition de l’équipe. Cette étape est essentielle pour garantir que tous les besoins seront satisfaits et couverts avant le début du projet.

Mise en œuvre

Nous coopérons en tête-à-tête ou organisons des réunions d’équipe via les moyens de communication choisis. La consultation comprend le nombre de sessions selon les termes du contrat. Non seulement nous fournissons la feuille de route, mais nous aidons également à exécuter les changements proposés.

Optimisation

Après l’intégration de la nouvelle stratégie, l’entreprise ne cesse de croître et nous l’aidons en optimisant et en adaptant les opérations. Les demandes du marché changent constamment et les attentes des clients évoluent. Nous le savons et en tenons compte tout en améliorant la stratégie mise en œuvre.

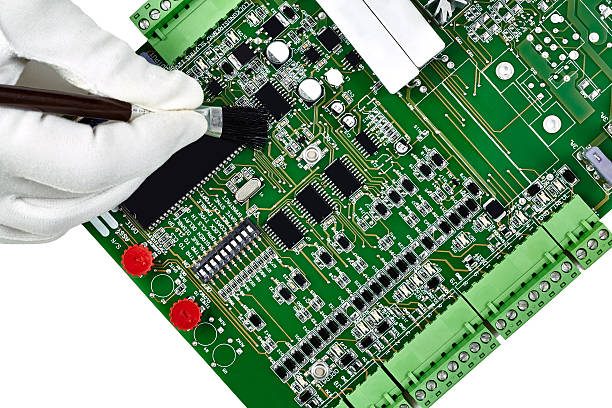

Avantages du Nettoyage du Contrôle D’accès

La poussière, l’humidité ou les saletés peuvent gêner le bon fonctionnement des lecteurs (codes erronés, échecs de lecture de badge ou d’empreinte).

Un nettoyage régulier garantit un accès fluide et sans erreurs pour les utilisateurs autorisés.

En entretenant les composants (claviers, capteurs, mécanismes d’ouverture), on réduit l’usure due aux particules abrasives ou à la corrosion.

Cela évite des remplacements prématurés ou des réparations coûteuses.

Les lecteurs d’accès sont souvent touchés par de nombreuses personnes (notamment les lecteurs de badge, claviers à code ou capteurs biométriques).

Le nettoyage réduit la prolifération de germes et de virus, ce qui est essentiel en période de risque sanitaire.

Un capteur optique ou un lecteur obstrué peut mal interpréter un badge ou une empreinte.

Un entretien régulier limite les incidents de reconnaissance ou de refus injustifiés d’accès.

Moins de bugs, moins d’accès refusés ou de manipulations multiples = flux de circulation plus fluide.

Très utile dans les lieux à forte fréquentation (entreprises, écoles, parkings…).

Un système propre fonctionne de manière plus précise et évite les erreurs de reconnaissance qui pourraient laisser entrer des personnes non autorisées.

La maintenance régulière permet aussi de détecter des tentatives de dégradation ou de sabotage.

Un point d’accès propre et bien entretenu inspire confiance et sérieux.

Cela donne une bonne impression aux visiteurs, partenaires ou employés.

En nettoyant, on peut facilement repérer :

Des câbles usés

Des vis desserrées

Des traces de vandalisme ou d’usure

Des anomalies éventuelles (dysfonctionnement, humidité…)

Si tu veux, je peux aussi te proposer :

Une checklist de nettoyage spécifique au contrôle d’accès (par type d’appareil)

Un planning d’entretien préventif pour ton site (hebdo, mensuel, trimestriel)